Wall背景下的软件概念数据库安全性 网络与信息安全软件开发策略

数据库安全性在网络与信息安全软件开发中占据核心位置,尤其在Wall(网络边界防护)背景下,其重要性更加凸显。本文探讨Wall环境下数据库安全的概念框架、技术实现与软件开发策略,为构建可信赖的数字系统提供指导。

一、Wall背景下的数据库安全概念

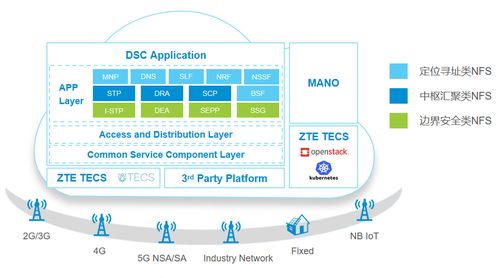

Wall技术作为网络边界防御的核心,通过访问控制、流量监控和威胁检测等手段保护内网资源。在此背景下,数据库安全性不仅涉及传统的数据加密、权限管理,还需与Wall机制协同,实现纵深防御。具体而言,包括以下关键概念:

- 边界集成安全:数据库系统需与Wall设备(如防火墙、WAF)联动,确保只有授权流量能够访问数据库服务。

- 数据生命周期保护:从数据生成、存储、传输到销毁,每个环节都需应用安全策略,防止在Wall内外发生泄露或篡改。

- 零信任模型:在Wall内部,采用零信任原则,对数据库的每次访问进行身份验证和授权,即使流量源自可信网络。

二、数据库安全的核心技术实现

在Wall环境中,确保数据库安全依赖于多层次技术:

- 加密技术:使用AES、RSA等算法对敏感数据加密,确保即使数据被截获也无法解析。在Wall边界,可采用TLS/SSL协议加密数据库通信。

- 访问控制机制:结合Wall的IP白名单和数据库角色权限,限制用户访问范围。例如,通过RBAC(基于角色的访问控制)模型,仅允许特定角色执行查询或修改操作。

- 审计与监控:集成Wall的日志系统,实时监控数据库活动,检测异常行为(如SQL注入、暴力破解),并及时告警。

- 备份与恢复:在Wall保护下,定期备份数据并测试恢复流程,以应对勒索软件或物理破坏事件。

三、网络与信息安全软件开发策略

开发安全的数据库应用需遵循系统化方法:

- 安全设计原则:在软件开发生命周期早期引入安全考虑,例如采用最小权限原则和防御性编程。在Wall集成中,设计API网关以过滤恶意请求。

- 威胁建模:识别Wall环境下的潜在威胁(如中间人攻击、内部威胁),并针对性地实施对策,如数据脱敏或动态令牌认证。

- 自动化测试与DevSecOps:将安全测试集成到CI/CD流程中,使用工具扫描数据库漏洞,并模拟Wall攻击场景进行渗透测试。

- 合规与标准遵循:遵守GDPR、等保2.0等法规,确保数据库处理符合Wall策略的安全要求。

四、案例与展望

例如,某金融机构在Wall部署下,采用加密数据库和WAF集成,成功防御了多次SQL注入攻击。未来,随着AI和区块链技术的发展,数据库安全可结合智能威胁检测和分布式账本,在Wall框架下实现更高层次的韧性。

在Wall背景下,数据库安全性是网络与信息安全软件开发的基石。通过概念创新、技术整合和开发策略优化,企业能够构建抵御复杂威胁的数据库系统,保障数据资产的完整性与机密性。开发者应持续关注Wall演进,以适应不断变化的网络安全格局。

如若转载,请注明出处:http://www.xht2023.com/product/2.html

更新时间:2026-03-03 16:40:05